Blog Faculty Flash

Kolejna witryna sieci „WordPress.com”

Przygotowywanie materiałów multimedialnych

Posted by w dniu 2 grudnia 2009

Witaj,

zapraszam na kolejny odcinek eduBloga. Tym razem przedstawię narzędzia umożliwiające przygotowanie, edycję i publikację materiału multimedialnego. Postanowiłem uatrakcyjnić swoje wpisy i przynajmniej część z nich uzupełnić krótki o screencast lub webcast. Często łatwiej jest coś pokazać niż opisać. Przeglądając dostępne narzędzia przygotowałem sobie zestaw darmowych aplikacji, który ułatwi mi to zadanie.

W tym wpisie przedstawię następujące aplikacje:

- Expression Encoder 3

- PowerPoint 2010 Beta (wersja testowa aktywna do października 2010)

- Windows Live Movie Maker

Expression Encoder 3

Expression Encoder to profesjonalne narzędzie służące do przygotowania, kodowania i publikowania materiału wideo wspierające technologię Silverlight. Jest dostępny komercyjnie jako część pakietu Expression Studio 3 lub Expression Web 3. Subskrybenci MSDN AA mają dostęp do pełnej wersji Expression Studio 3. Dodatkowo jest dostępna wersja darmowa (Rys. 1).

Rys. 1. Pobranie darmowej wersji Expression Encoder 3

Rys. 1. Pobranie darmowej wersji Expression Encoder 3

Wersja darmowa nie zawiera kodeków, które wymagają opłat licencyjnych (np. MPEG2, H.264, AC3), nie umożliwia przygotowania materiału Smooth Streaming dla serwera IIS oraz umożliwia nagranie maksymalnie 10 min materiału w jednym pliku.

Zatem zaczynamy.

Po zainstalowaniu programu w menu Start pojawia się dwie aplikacje: Microsoft Expression Encoder 3 Screen Capture oraz Microsoft Expression Encoder 3. Aby rozpocząć nagrywanie screeencastu należy uruchomić Microsoft Expression Encoder 3 Screen Capture.

Rys. 2. Menu programu Microsoft Expression Encoder 3 Screen Capture

Rys. 2. Menu programu Microsoft Expression Encoder 3 Screen Capture

Po uruchomieniu pojawi się proste menu umożliwiające:

- włączenie/wyłączenie nagrywania głosu

- włączenie/wyłączenie nagrywania obrazu z kamery

- zmianę ustawień

- rozpoczęcie nagrywania

Po wciśnięciu rozpoczęcia nagrywania należy wybrać okno lub określić obszar ekranu, który będzie nagrywany (Rys. 3).

Rys. 3. Określenie obszaru/okna do nagrywania

Po wybraniu okna/obszaru mamy 3 sekundy do rozpoczęcia nagrywania. Na ekranie w obszarze, który nie jest nagrywany pojawi się okno zawierające menu oraz informacje o długości nagrania i wielkości pliku. W menu znajdziesz przyciski umożliwiające zatrzymanie lub zakończenie nagrywania (Rys. 4)

Rys. 4. Menu programu Microsoft Expression Encoder 3 Screen Capture w czasie nagrywania

Po nagraniu prezentowany prezentowany jest podgląd materiału i za pomocą przycisku  (w prawym dolnym rogu ekranu) możesz uruchomić program Microsoft Expression Encoder 3 (Rys. 5).

(w prawym dolnym rogu ekranu) możesz uruchomić program Microsoft Expression Encoder 3 (Rys. 5).

Rys. 5. Program Microsoft Expression Encoder 3

W programie po prawej stronie możesz określić kodek oraz szczegółowe parametry kodowania. W zakładce Output możesz określić katalog wyjściowy, w którym umieszczony zostanie zakodowany materiał. Aby rozpocząć kodowanie należy wcisnąć przycisk Encode w lewym dolnym rogu programu.

Poniżej umieściłem plik zawierający screencast z opisanych powyżej kroków.

PowerPoint 2010

Na pewno zastanawiasz się po co na liście programów wymieniłem PowerPoint 2010. Powody są dwa.

Pierwszy z nich, to niestety mój antytalent designerski, który nie pozwali mi tworzyć grafiki w programach graficznych. Utworzenie strony tytułowej i innych grafik potrzebnych do filmów umieszczonych poniżej wymaga użycia programu PowerPoint, a następnie zapisanie slajdu do pliku graficznego.

Drugi powód jest dużo ważniejszy. W PowerPoint 2010 jedną z nowości jest możliwość eksportu prezentacji do pliku wideo. Poniżej znajdziesz krótki webcast prezentujący tę funkcjonalność oraz fragment wygenerowanego materiału.

Windows Live Movie Maker

Program Windows Live Movie Maker (Rys. 6) pozwala przekształcać pliki wideo i zdjęcia w atrakcyjne filmy. Za pomocą programu możemy łączyć różne treści multimedialne tj. film, zdjęcia czy muzyka w jedną całość. Dzięki intuicyjnemu interfejsowi opartemu o wstążkę tworzenie filmu jest proste.

Rys. 6. Okno główne programu Windows Live Movie Maker

Po uruchomieniu programu należy dodać elementy składowe filmu. W tym przypadku chciałbym stworzyć film składający się z plików graficznych zawierających tytuły poszczególnych części oraz filmów przedstawiających poszczególne aplikacje przedstawiony w tym wpisie. W tym celu do miejsca oznaczonego “Przeciągnij filmy wideo i zdjęcia …”.

Po dodaniu materiałów, w zakładce Animacje możesz określić efekty animacji wejściowej (przejścia i kadrowania) poszczególnych elementów.

Rys. 7. Określenie efektów animacji wejściowej

Kolejnym krokiem, jeśli nie umieszczamy komentarzy słownych, jest dodanie napisów do filmu. Po ustawieniu suwaka w wybranym miejscu filmy na zakładce “Strona główna” kliknij przycisk Podpis. W klatce filmu pojawi się napis, a na wstążce pojawi się zakładka “Formatowanie” umożliwiająca określenie atrybutów i efektów tekstu.

Rys. 8. Zakładka “Formatowanie” umożliwiająca określenie atrybutów i efektów tekstu.

Na końcu należy dodać napisy końcowe. W zakładce “Strona główna” kliknij na przycisk Napisy (Rys. 9).

Rys. 9. Dodanie napisów na końcu filmu

Napisy końcowe możemy edytować podobnie jak podpisy (Rys. 10).

Rys. 10. Edycja napisów końcowych

Tak przygotowany film możemy teraz zapisać jako plik (nawet w standardzie HD 1080p – Rys. 11), nagrać na płytę DVD, wysłać za pomocą poczty elektronicznej lub opublikować w serwisie YouTube.

Rys. 11. Publikacja w standardzie 1080p

Po wybraniu publikacji w usłudze YouTube pojawi sie okno umożliwiające zalogowanie w serwisie, a następnie zostanie przedstawione okno, w którym należy podać informacje o publikowanym materiale (Rys. 12).

Rys. 12. Informacje o publikowanym materiale na portalu YouTube.

Na koniec przedstawiam opublikowany materiał zawierający wszystkie przedstawione programy wraz z komentarzem w napisach.

W wpisie niestety nie umieściłem informacji dotyczących dodania ścieżki dźwiękowej do screencastów ani do gotowego filmu, ponieważ rzadko nagrywam swój głos, a dodanie muzyki do filmu wiąże się z utrudnieniami związanymi z prawami autorskimi.

Zachęcam do komentowania wpisu,

Piotr Bubacz

Windows Server w drukarni cz. 1

Posted by w dniu 14 listopada 2009

Witajcie

Zapraszam do lektury kolejnego odcinka z pewnym wyprzedzeniem bowiem na końcu tego bieżącego miesiąca mogę mieć trochę mniej czasu na pisanie. Pewnie zadajecie sobie pytanie dlaczego “Windows Server w drukarni” ? Otóż drukarnia jest już miejscem, w którym musimy zadbać o pewną ciągłość pracy systemu, a wiec o redundancję pewnych elementów systemu IT ponieważ przeważnie maszyna drukująca pracuje bez przerwy, a awaria systemu niewątpliwie spowoduje jej przestój. Dodatkowo drukarnia jest JESZCZE miejscem, które nie wymaga bezwzględnego wdrażania zaawansowanych usług typu szyfrowanie IPsec, Wystarczy domena do zarządzania użytkownikami i politykami, DHCP dla wszystkich maszyn i DHCP. Oczywiście mówię tutaj tylko o usługach dostarczanych przez system Windows. Jak się pewnie domyślacie sam Windows tutaj nie wystarczy. Do sprawnej obróbki obrazów i zapewnienia odpowiedniego przepływu wydruków konieczne są narzędzia firm takich jak Corel, Adobe i inne. Część z Was jest pewnie ciekawa co to za zautomatyzowane cudo o którym mówię. Dla dociekliwych napiszę, że taką zautomatyzowaną maszyną drukującą, do której miałem okazję projektować infrastrukturę sieciową jest Xerox DocuColor™ 5000AP z serwerem wydruków CREO SPIRE CXP50. Piszę o tym celowo tak szczegółowo bo w tym przypadku nie należy serwera wydruków mylić z maszynami na których będzie zainstalowany Windows Server. Serwer wydruków do tej maszyny drukującej to specjalizowany komputer wyposażony w karty sterujące pracą maszyny drukującej i dedykowane oprogramowanie. Serwer wydruków pobiera z serwera plików obrazy przeznaczone do drukowania według zadanej przez operatora kolejki, lecz sam nie przechowuje żadnego z nich. Teraz więc widzimy dlaczego tak ważne jest zapewnienie niezawodności działania infrastruktury sieciowej i serwerowej w tym przypadku. Bez właściwie skonfigurowanych, szybkich i niezawodnych serwerów całość po prostu nie mogłaby działać. Oczywiście w takiej sieci pracują również komputery klienckie na których pracują np. artyści graficy. Tak więc aby całość pracowała niezawodnie konieczna jest instalacja dwóch serwerów. Będą one pełnić role podstawowego i zapasowego kontrolera domeny, serwerów DHCP (z których tylko jeden będzie miał uruchomioną usługę DHCP, drugi będzie skonfigurowany na wypadek awarii) oraz serwerów plików. Oczywiście najlepszym rozwiązaniem jest tutaj zastosowanie systemu plików DFS, ale najpierw musimy nauczyć się instalować i konfigurować zwykły serwer plików. Więc do dzieła 🙂

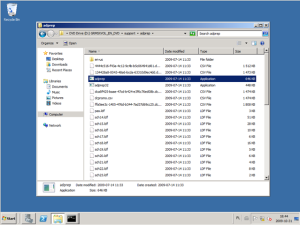

Na początek dodatkowy kontroler domeny. W opisie założyłem oczywiście, że umiemy już konfigurować podstawowy kontroler dla pojedynczej domeny i dołączyć komputer do domeny. W Windows Server 2008 dołączanie do domeny odbywa się identycznie jak w Windows Vista i 7. Zakładamy więc, że mamy postawiony kontroler domeny i drugi serwer jako serwer członkowski domeny. Tu może się zdarzyć, że kontroler domeny oparty jest o inny system niż Windows Server 2008. Jeśli w Naszej domenie jest kontroler oparty np. o Windows 2003, a dodatkowy kontroler domeny ma być oparty o Windows 2008 to należy najpierw przygotować schemat domeny do dodania kontrolera z nowszym systemem. Dokonujemy tego przy pomocy programu adprep.exe, który znajduje się na płycie instalacyjnej Windows Server 2008 w katalogu support\adprep (rys. 1). W omawianym program ten uruchamiamy z linii poleceń na istniejącym kontrolerze domeny z Windows 2003 (rys. 2). Należy przy tym zwrócić uwagę na ustawienia językowe systemu. Język instalacji systemu Windows 2008 powinien być taki sam jak język instalacji starszego kontrolera domeny – niestety w innym przypadku mogą pojawić się problemy z wykonaniem tego polecenia.

Polecenie adprep.exe uruchamiane jest z przełącznikami /forestprep, /domainprep i /gpprep. Pisząc w ogromnym skrócie przełączniki te służą kolejno do przygotowania lasu, domeny oraz polityk domeny na “przyjęcie” kontrolera domeny opartego o Windows Server 2008. Działanie całego polecenia i przełączników nie jest niestety proste a dociekliwych czytelników odsyłam do zasobów TechNetu (na końcu niniejszego rozdziału wskażę kilka przydatnych linków).

Rys. 1. Lokalizacja plików programu adprep.exe.

Rys. 2. Użycie polecenia adprep.exe.

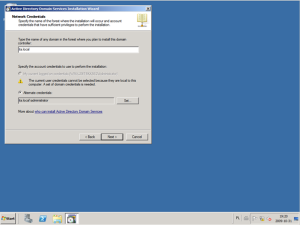

W przypadku gdy podstawowym kontrolerem domeny jest maszyna w systemem Windows Server 2008 po właściwym skonfigurowaniu połączeń sieciowych, dodaniu serwera do domeny i zainstalowaniu usługi AD DS za pomocą menedżera serwera możemy przejść do przekształcenia serwera członkowskiego w zapasowy kontroler domeny. Początkowo Nasze działania będą podobne do znanych nam już czynności. Z wiersza polecenia uruchamiamy polecenie dcpromo i na ekranie powitalnym wybieramy zaawansowany tryb instalacji. Pierwszą dostrzegalną różnicą jest wybranie w następnym kroku opcji dodania kontrolera domeny do istniejącej domeny w istniejącym lesie (rys. 3).

Rys. 3. Zdefiniowanie funkcji konfigurowanego kontrolera.

W kolejnym kroku wybieramy domenę do której będziemy dodawać kontroler i ustawiamy poświadczenia użytkownika, w którego kontekście operacja dodania kontrolera będzie wykonywana (rys. 4) – w tym przypadku najlepiej oczywiście wybrać administratora domeny – i potwierdzamy dodanie do wskazanej i widzianej przez system domeny (rys. 5)

Rys. 4. wybór nazwy domeny i poświadczeń kontekstu instalacji.

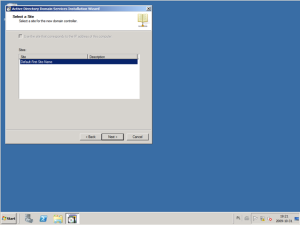

Rys. 5. Wybór domeny do której zostanie dodany kontroler.

Następnym krokiem jest wybranie lokalizacji fizycznej (Site) do której dany kontroler będzie dodany (rys. 6). W Naszym przypadku mamy tylko jedną lokalizację z jej domyślną nazwą. Muszę jednak wspomnieć, że w jednej domenie można utworzyć kilka lokalizacji fizycznych w zależności od tego jak bardzo rozproszona jest Nasza organizacja. Podział ten wprowadzono aby umożliwić precyzyjne definiowanie parametrów replikacji danych pomiędzy kontrolerami domeny, które muszą łączyć się ze sobą za pomocą łączy WAN, w przypadku, których prawie zawsze mamy do czynienia z ograniczeniami przepustowości łącza. Dzięki zdefiniowaniu lokalizacji i grup serwerów, które do nich należą unikamy zapchania łączy tylko jednym typem ruchu. Dodam, że w jednym z kolejnych odcinków postaram się pokazać jak takie lokalizacje definiować.

Rys. 6. Wybór lokalizacji fizycznej.

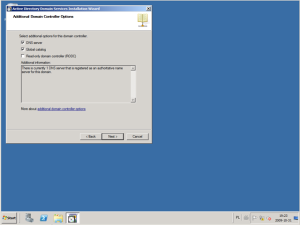

Następnie zdefiniować można czy dany kontroler ma być również serwerem DNS, czy ma pełnić funkcję wykazu globalnego (Global Catalog) oraz czy ma być kontrolerem domeny tylko do odczytu (rys. 7). Ostatnia z funkcji szczególnie przydatna jest w oddziałach Naszej organizacji, w których nie ma administratorów, a kontrolery domeny mają być zabezpieczone przed dokonaniem wszelkich modyfikacji.

Rys. 7. Wybór funkcji kontrolera domeny.

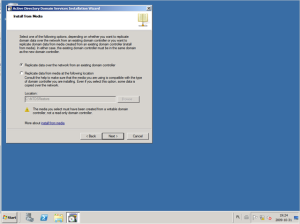

W kolejnym kroku dokonujemy wyboru sposobu replikacji danych domenowych (rys. 8). W tym przypadku wybrałem replikację za pomocą sieci LAN, ale w przypadku gdy konfigurujemy kontroler domeny w lokalizacji z ograniczoną szybkością transferu danych w sieci lepszym pomysłem jest wykonanie nośnika z kopią partycji domenowej i replikacja danych z podanej lokalizacji. W skrajnych przypadkach takie działanie może oszczędzić kilka dni czekania 🙂

Rys. 8. Wybór sposobu replikacji.

Aby zakończyć proces instalacji wybieramy partnera replikacji (rys. 9) czyli kontroler domeny z którego skopiowana zostanie partycja domenowa. Oczywiście istnieje jeszcze kilka kroków analogicznych do instalacji pierwszego kontrolera domeny jak na przykład wybranie folderu lokalizacji polityk, czy zdefiniowanie lokalizacji partycji domenowej, które pominąłem aby skrócić opis. Po ich wykonaniu dodatkowy kontroler domeny zostanie zainstalowany i skonfigurowany.

Rys. 9. Wybór partnera replikacji

Po ponownym uruchomieniu zapasowego kontrolera i uruchomieniu przystawki zarządzania domeną dsa.msc na którymkolwiek z kontrolerów w gałęzi “kontrolery domeny” powinniśmy zobaczyć dwa obiekty reprezentujące Nasze serwery (rys. 10).

Rys. 10. Weryfikacja dodania drugiego kontrolera domeny.

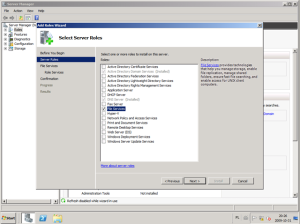

Kolejnym z niezbędnych kroków jest instalacja wymaganych ról serwera, czyli serwera plików i serwera DHCP. W odróżnieniu od wcześniejszych wersji Windows Server tutaj wstępna konfiguracja odbywa się już na etapie instalowania roli serwera. Początkowa faza instalacji jest bardzo podobna do omawianej wcześniej instalacji usług domenowych Active Directory. W pierwszym etapie wybieramy rolę serwera DHCP (rys. 11).

Rys. 11. Instalacja roli serwera DHCP.

Po wybraniu roli serwera musimy zdefiniować kartę sieciową, która będzie wykorzystywana do rozgłaszania adresów w sieci (rys. 12).

Rys. 12. Wybór karty sieciowej na której będą rozgłaszane adresy.

Następnie (jeśli serwer jest w domenie AD) możemy zweryfikować istnienie serwerów DNS i ustawić automatyczne rozgłaszanie ich adresów przez serwer DHCP (rys. 13).

Rys. 13. Weryfikacja serwerów DNS.

W kolejnym kroku określamy czy w sieci wykorzystywany jest serwer WINS (rys. 14).

Rys. 14. Włączenie rozgłaszania adresu serwera WINS.

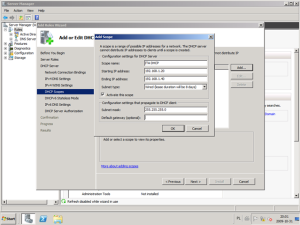

I wreszcie definiujemy zakres adresów rozgłaszanych przez serwer, oraz parametry dodatkowe, takie jak maska podsieci, czas dzierżawy DHCP, i bramę domyślną (rys. 15)

Rys. 15. Ustawienie podstawowych parametrów zakresu.

W kolejnym kroku określamy tryb działania przyznawania adresów IPv6 w naszej sieci (rys. 16)

Rys. 16. Włączenie serwera adresów IPv6.

i jeśli serwer DHCP jest serwerem członkowskim w domenie AD autoryzujemy go za pomocą domyślnych lub zdefiniowanych poświadczeń (rys 17).

Rys. 17. Ustawienie poświadczeń autoryzacji serwera dhcp w domenie.

Po pomyślnej instalacji roli serwera DHCP, możemy odnowić na naszych systemach klienckich adresy IP (rys. 18). Muszę tutaj zaznaczyć, że nieprzypadkowo piszę dość zdawkowo o tej roli w tym odcinku cyklu (co pewnie zauważyliście). Moim celem na ten odcinek, jest abyśmy wszyscy mieli postawiony funkcjonujący serwer DHCP w swej podstawowej postaci. W kolejnym zaś odcinku będę omawiał szczegółowo konsolę zarządzania serwerem DHCP i na to właśnie poświęcę cały odcinek. W związku z tym nie chcę mieszać informacji i szczegółowy opis konfiguracji z zarządzania usługą DHCP zostawiam na nasze kolejne spotkanie. To samo zresztą tyczy się roli serwera plików, której instalację za chwilę będę omawiał. Tej roli serwera zostanie również poświęcona należyta uwaga i zadedykowany jej zostanie osobny odcinek.

Rys. 18. Automatyczne uzyskanie adresu przez system kliencki.

Po pomyślnym zainstalowaniu serwera DHCP przechodzimy do instalacji roli serwera plików (rys. 19).

Rys. 19. Instalacja usług udostępniania plików.

W tym przypadku zobligowani jesteśmy również do wybrania tzw. usług roli, czyli zakresu funkcjonalności naszego serwera plików. Oprócz roli serwera plików zainstalować możemy system plików DFS, jeśli oczekujemy, że nasz serwer plików będzie jednym z wielu serwerów pracujących z użyciem rozproszonego sieciowego systemu plików (Distributed File System). Kolejnym usługami jakie możemy wybrać w tej roli są usługi przestrzeni nazw DFS i replikacji DFS. Opis tych usług pozwolę sobie na razie pominąć by wrócić do nich szczegółowo w kolejnych odcinkach. Windows Server 2008 R2 wspiera również usługi sieciowego systemu plików NFS używanego przez systemy z rodziny UNIX. Kolejnymi usługami jakie możemy zainstalować są usługi wyszukiwania plików i usługi zgodności z serwerem plików opartym o system Windows 2003. Usługą usprawniającą zarządzanie serwerem jest usługa menedżera zasobów serwera plików (FSRM), umożliwiająca bardzo łatwe zarządzanie przydziałami i ograniczeniami a najnowszym dodatkiem jest funkcjonalność przenoszenia często używanych plików na dyski serwerów i klientów oddziałów zdalnych (tzw. BranchCache). Wybrane w naszym przypadku usługi składowe zaprezentowano na rys. 20.

Rys. 20. Wybór poszczególnych składowych usług udostępniania plików.

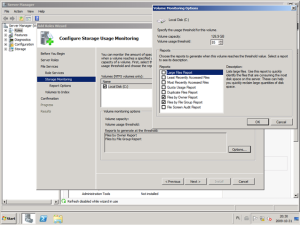

W następnym kroku definiujemy ustawienia monitorowania woluminu lubi woluminów na których umieszczone zostaną nasze udziały udostępnione (rys. 21). Zdefiniować możemy graniczną wartość objętości danych da dysku po przekroczeniu której generowany będzie raport, a także dane jakie taki raport ma zawierać np. informacje o właścicielu plików, o plikach zwielokrotnionych itd …

Rys. 21. Ustawienie parametrów monitorowania zajętości woluminów.

Następnie musimy zdefiniować folder gdzie będzie zapisywany raport, oraz czy będzie wysyłany na maila. Jeśli tak musimy podać docelowy adres e-mail i serwer smtp (rys. 22).

Rys. 22. Ustawienie opcji raportowania.

Jeśli włączamy usługę wyszukiwania musimy zdefiniować też woluminy, które zostaną poddane procesowi indeksowania (rys. 23). Po tym kroku przechodzimy do procesu instalacji.

Rys. 23. Ustawienie funkcji indeksowania plików.

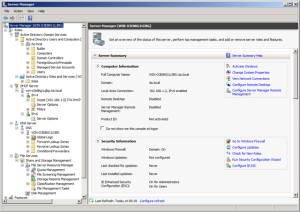

Po ukończeniu instalacji wszystkich ról opisanych w niniejszym odcinku menedżer serwera powinien wyglądać jak na rys. 24.

Rys. 24. Podsumowanie zainstalowanych ról serwera.

Już za miesiąc ciąg dalszy – szczegóły konfiguracji i zarządzania serwerem DHCP.

Bartosz Pawłowicz

Faculty Flash listopad

Posted by w dniu 14 listopada 2009

Witamy,

postanowiliśmy w zespole, że będziemy publikowali na blogu również biuletyn Faculty Flash z lekkim 5 dniowym opóźnieniem.

Jeśli jesteś zainteresowany otrzymywaniem naszego biuletynu bezpośrednio na pocztę możesz go zasubskrybować.

Pozdrawiamy,

Zespół Redakcyjny

Szanowny Czytelniku!

Witamy serdecznie w trzecim numerze naszego biuletynu. W tym numerze piszemy o najważniejszym wydarzeniu technologicznym tego roku – premierze Windows 7. Nie zapominamy również o nowej, publicznie dostępnej, wersji beta Visual Studio 2010. Piszemy również o nowościach listopadowych – komercyjnym udostępnieniu usługi Windows Azure oraz publicznym teście Beta Microsoft Office 2010.

Na blogu znajdziesz ciekawy artykuł dotyczący projektu szkolnego laboratorium komputerowego.

Życzymy miłej lektury,

Jan Kleczkowski

Piotr Bubacz

Konkurs 7xWindows 7

Konkurs 7xWindows 7

Między 15 a 21 października na blogu zaprezentowaliśmy najciekawsze elementy sytemu Windows 7, a w dniu premiery 22 października przeprowadziliśmy konkurs wiedzy o nowym systemie. Zwycięzcom serdecznie gratulujemy.

Microsoft Visual Studio 2010 Beta 2 i .NET Framework 4 Beta 2

Microsoft Visual Studio 2010 Beta 2 i .NET Framework 4 Beta 2

Od 21 października dostępna jest ostatnia wersja beta Microsoft Visual Studio 2010 Beta 2 i .NET Framework 4 Beta 2. Program można pobrać jest w wersji Ultimate, Premium, Professional i Express. Dla programistów ważna jest licencja „go live” oznaczająca, że Beta 2 spełnia wysokie standardy jakości dla oprogramowania w wersji wstępnej, i jest gotowa do tworzenia i wdrażania aplikacji produkcyjnych.

Office 2010 Beta w listopadzie

Office 2010 Beta w listopadzie

19 października na konferencji SharePoint Conference w Las Vegas zapowiedziano publiczną wersje Beta programu Office 2010 w listopadzie. Więcej informacji o nowej wersji Office znajdziesz na stronie http://www.microsoft.com/office/2010/.

Windows Azure Hands-on Lab

Windows Azure Hands-on Lab

W listopadzie możliwe będzie komercyjne wykorzystanie platformy Windows Azure. Aby pomóc przyszłym programistom usług „w chmurze” przygotowano 3h ćwiczeń (Hands-on Lab) prezentujących najważniejsze aspekty nowej platformy.

Windows 7 dla programistów

Windows 7 dla programistów

Dla programistów, którzy chcą przygotować swoje aplikacje dla systemu Windows 7 przygotowano centrum kursy on line: The Channel 9 Learning Center. Znajdują się tam pliki wideo, ćwiczenia hands-on-lab oraz przykłady. Uaktualniony został również Windows 7 Training Kit.

Tryb XP w Windows 7

Tryb XP w Windows 7

Na stronie dostępny jest do pobrania tryb XP dla Windows 7. Umożliwia on uruchomienie starych, często niekompatybilnych aplikacji w wirtualnym 32 bitowym środowisku Windows XP Professional z dodatkiem SP3.

Windows 7 Product Guide

Windows 7 Product Guide

Dostępny jest przewodnik po Windows 7. Dokument opisuje nowości i zmiany w nowym systemie dla użytkownika końcowego i specjalisty IT.

Microsoft Online Training Clinics

Microsoft Online Training Clinics

Na stronie Online Training Clinics udostępniono darmowe szkolenia z zakresu tworzenia aplikacji w .NET Framework 3.5, bezpieczeństwa, systemu Windows 7 oraz serwerów Windows Server 2008, SQL Server 2008, Exchange Server 2010, SharePoint Server 2007.

Let the games begin

Let the games begin

Rywalizacja Imagine Cup 2010 już się rozpoczyna, 16.11.2009 oficjalnie rusza pierwszy quiz w kategorii IT Challenge. Każdy student może spróbować swoich sił, więcej informacji o kategorii, jak również o Imagine Cup 2010 można znaleźć na stronie http://www.microsoft.com/poland/edukacja/imaginecup/technologie_informatyczne.aspx

Windows 7 Proffesional w wersji polskiej na ELMS

Windows 7 Proffesional w wersji polskiej na ELMS

W ELMS (e-academy License Management System) dostępna jest polska wersja Windows 7 Proffesional. Przypominamy, że do instalacji w laboratoriach przeznaczona jest wersja Windows 7 Enterprise Edition dla której dostępny jest Volume License Key. Wersja Windows 7 Enterprise Edition nie jest dostępna dla indywidualnych instalacji.

IT Academic Days

IT Academic Days

17 listopada rusza cykl konferencji IT Academic Day organizowany na najlepszych uczelniach technicznych w Polsce. Najświeższa wiedza techniczna i najlepsi prelegenci to główne atuty ITADów. Więcej informacji na temat wydarzeń znaleźć można na stronie http://www.itad.pl.

| Książka | Gra | Film |

|

|

|

| Wroniec – Nowa powieść Jacka Dukaja – autora najlepszej książki XX-lecia! Stan wojenny oczami dziecka. Dla dzieci Stanu Wojennego i dla dzieci, które Stanu Wojennego nie mogą pamiętać – bajka magiczna o nocy grudniowej, gdy małemu Adasiowi Wroniec porwał z domu rodzinę. Pełen przygód, gier językowych i baśniowej fantasmagorii powrót do dzieciństwa pokolenia, które dzieciństwa nie miało. Dukaj Jacek: Wroniec, Wydawnictwo: Wydawnictwo Literackie, Data premiery: 2009-11-12 |

Call of Duty: Modern Warfare 2 to szósta gra znanej serii Call of Duty. Skupia się na współczesnych realiach wojskowych. Autorzy gry przygotowali bardzo widowiskową oprawę audiowizualną wykorzystującą najnowsze technologie i niezwykle dopracowany tryb multiplayer. Producent: Infinity Ward, Data premiery: 2009-11-10, Platforma: PC |

Film twórców „Dnia Niepodległości”. Obraz ten to wielkie widowisko ze wspaniałymi efektami specjalnymi, błyskotliwym montażem i akcją trzymającą w napięciu od pierwszych chwil. W 2012 roku nastąpią zjawiska, o których dobrze wiedzieliśmy – byliśmy przecież ostrzegani przed tysiącami lat. |

Projekt szkolnego laboratorium komputerowego cz. 2

Posted by w dniu 26 października 2009

Witajcie

Macie przed sobą lekturę trzeciego odcinka cyklu poświęconego budowaniu infrastruktury IT w oparciu o systemy operacyjne Windows. Nie ukrywam, że lektura ta może być nieco nudna ponieważ dziś nie będzie niestety tak efektownie jak w poprzednim odcinku gdzie „stawialiśmy” domenę AD od zera. Żeby jednak Was nie zanudzić postaram się pokazać kilka przykładów dotyczących polityk w domenie AD.

Jako zachętę do lektury obiecuję też omówienie w kolejnych odcinkach i pokazanie na funkcjonujących przykładach konfiguracji dalszych usług serwera opartego o system Windows 2008. Będą wśród nich: DHCP, usługi terminalowe, aplikacje zdalne, DNS, NAP, IPsec i wiele innych. Oczywiście część z tych usług może być instalowana i konfigurowana poza infrastrukturą AD lecz pełnię swoich możliwości pokazują właśnie w integracji z usługami AD. W kolejnych odcinkach zechcę też pokazać konfigurację drzewa i lasu domen a także zapasowych kontrolerów domeny AD. Aby pokazać te zagadnienia w ujęciu praktycznym musimy niestety przejść małe wprowadzanie teoretyczne opisujące zarządzanie usługą AD.

Usługą AD DS. (Active Directory Domain Services) zarządzamy przy pomocy czterech przystawek. Są to:

– Active Directory Users and Computers (Użytkownicy i komputery usługi Active Directory)

– Active Directory Sites and Services (Lokacje I usługi Active Directory)

– Active Directory Domains and Trusts (Domeny I relacje zaufania Active Directory)

– Active Directory Schema (Schemat usługi Active Directory)

Perwsza z nich (rys. 1) służy do zarządzania pojednynczą domeną AD. Pozostałe służą do zarządzania schematem AD (czyli tym jakie typy obiektów i o jakich atrybutach są dostępne w AD), drzewami domen AD i lasami drzew.

Rys. 1. Widok przystawki do zarządzania domeną Active Directory

Dziś zajmiemy się przystawką Użytkownicy i komputery usługi Active Directory. Kolejne przystawki zostaną omówione wraz z przykładami zastosowania w kolejnych odcinkach.

Wspomniana przystawka służy do zarządzania pojedynczą domeną AD. Po instalacji i konfiguracji usługi w domenie jest tworzony szereg domyślnych kontenerów w których przechowywane są domyślne konta użytkowników domeny, domyślne grupy i grupy wbudowane.

Jako domyślne tworzone są następujące kontenery:

– Builtin (rys. 2) zawierający domyślne lokalne domenowe grupy wbudowane.

– Foreign Security Principals – domyślnie pusty – zazwyczaj zawiera obiekty reprezentujące użytkowników lub inne obiekty z innych domen zaufanych mające dostęp do zasobów Naszej domeny.

– Computers gdzie umieszczane są domyślnie konta komputerów podłączanych do Naszej domeny

– Domain Controllers, w którym umieszczane są domyślnie konta kontrolerów Naszej domeny

– Users (rys. 3) gdzie mieszczą się domyślnie tworzone domenowe grupy lokalne i konta użytkowników.

Rys. 2. Wbudowane, domyślne grupy domenowe lokalne.

Nie zaleca się tworzenia nowych obiektów (grup, kont) w domyślnych kontenerach ze względu na to, że nie można do nich podpinać polityk. Jedynym wyjątkiem jest kontener Kontrolery Domeny (Domain Controllers). Aby sprawnie administrować domeną AD umożliwiono tworzenie własnych kontenerów tzw. Jednostek organizacyjnych. Przykładową hierarchię takich jednostek stworzyliśmy w poprzednim odcinku. Jest ona dla przypomnienia zamieszczona na rys. 1 Zaleca się aby nowe obiekty w AD tworzyć właśnie w jednostkach organizacyjnych. Jednostki mają ta zaletę, że na każdym poziomie hierarchii możemy podpinać do nich polityki. Zostanie to zaprezentowane w dalszej części artykułu.

Czym różnią się grupy wbudowane z kontenera Builtin od grup domyślnie tworzonych w kontenerze Users ? Można stwierdzić że grupy wbudowane są grupami podstawowym ponieważ nie możemy w żaden sposób modyfikować ich atrybutów. Do grup wbudowanych możemy dodawać tylko inne obiekty w celu zapewnienia im dostępu do określonych zasobów lub funkcji. W przypadku grup domyślnych z kontenera Users możemy definiować i zmieniać członkostwo tych grup a także definiować zasięg ich działania (globalne, uniwersalne, domenowe lokalne). Kolejną ważną grupą są grupy systemowe z których część pokazano na rys. 4. W przypadku tych grup nie możemy samodzielnie modyfikować ich parametrów ani zmieniać członkostwa. Członkostwo takich grup ustanawiane jest przez system operacyjny. Jako przykład możemy się posłużyć grupą użytkownicy uwierzytelnieni (Authenticated Users). Po zalogowaniu do domeny członek grupy użytkowników domeny staje się również członkiem grupy Użytkownicy uwierzytelnieni. W momencie wylogowania przestaje On być członkiem tej grupy.

Rys. 3. Domyślnie tworzone grupy domenowe i użytkownicy domeny.

Rys. 4. Częściowy widok wszystkich grup systemowych.

Ze względu na mnogość grup proszę wszystkich czytelników o samodzielne zapoznanie się ze szczegółami zasięgu działania poszczególnych grup. Teraz natomiast przejdę do omówienia najważniejszych typów grup. Możemy wyróżnić podział grup ze względu na funkcje i ze względu na zasięg. Ze względu na funkcje podzielić je można na grupy zabezpieczeń (czyli takie za pomocą, których definiować można dostęp do zasobów, plików, aplikacji) i dystrybucyjne wprowadzone po to aby zdefiniować np. użytkowników poczty nie będących członkami danej organizacji. Ze względu na zasięg grupy podzielić można na domenowe lokalne, globalne i uniwersalne. Oba atrybuty wybieramy podczas tworzenia grupy (rys. 5).

Rys. 5. Tworzenie nowej grupy.

Grupa domenowa lokalna może gromadzić obiekty (użytkowników, grupy, komputery itd.) z całego lasu lecz administrator może przyznać jej uprawnienia do zasobów (plików, aplikacji) tylko w obrębie domeny, w której grupa została zdefiniowana. Grupa globalna jest w pewnym sensie odwrotnością grupy domenowej lokalnej. Może ona gromadzić obiekty tylko z jednej domeny ale uprawnienia jej mogą być ustawiane w obrębie całego lasu. Najszerszą grupą jest grupa uniwersalna. Może ona gromadzić wszystkie typy obiektów z całego lasu i mieć uzyskiwać uprawnienia do każdego zasobu w lesie domen AD. Można sobie zadać pytanie dlaczego nie stosujemy tylko grup uniwersalnych. Zastosowanie wielu typów grup ma na celu dokładne zdefiniowanie uprawnień do zasobów oraz zminimalizowanie ruchu w sieci bowiem każde zdarzenie logowania czy dostępu do zasobów pociąga za sobą sprawdzanie członkostwa danych grup i wzrost ruchu w sieci. W Active Directory znanych jest kilka strategii organizacji grup i użytkowników. Można określić je za pomocą następujących skrótów.

A G P

A G DL P

A G U DL P

A G L P

A G U DL L P

gdzie A oznacza konto użytkownika, G oznacza grupę globalną, DL domenową lokalną, U uniwersalną, L lokalną na danej maszynie (oczywiście z wyjątkiem kontrolerów domeny gdzie grupy lokalne są usuwane) a P oznacza dostęp do zasobów. Dla skrótu AGDLP oznacza to, że konta umieszczamy w grupach globalnych, te zaś w domenowych lokalnych, którym przyznajemy dostęp do zasobów lub go odmawiamy. Grupy uniwersalne są stosowane w praktyce dla dużych lasów domen dzięki temu, że grupy uniwersalne z całego lasu mogą być przechowywane na specjalnych serwerach przechowująch tak zwane wykazy globalne (Global Catalog). Ma to na celu skrócenie zdarzeń logowania i dostepu do zasobów w sytuacji gdy nasza organizacja ma infrastrukturę AD połączoną łączami WAN w kilku miastach lub państwach. Zastosowanie grupy domenowej lokalnej do przyznania dostępu do pliku zaprezentowano na rys. 6. Grupy DL_Uczniowie nie ma w grupach lokalnych przyłączonego do domeny komputera, ale jest ona zdefiniowana na kontrolerze domeny i widzialna w całej domenie.

Rys. 6. Przyznawanie dostępu do zasobów grupie domenowej lokalnej.

Na podobnej zasadzie odbywa się przyznawanie dostępu do zasobów na wszystkich komputerach i serwerach danej domeny.

Skoro znamy już sposoby sterowania dostępem do zasobów w domenie (tworzenie użytkowników i logowanie omówiliśmy w poprzednim odcinku) kolejnym krokiem jest poznanie mechanizmu, który umożliwi wymuszenie jednolitych ustawień komputerów i serwerów w całej domenie, specjalną konfigurację maszyn dla określonych grup użytkowników lub wymuszanie określonych konfiguracji dla różnych grup maszyn. Takim mechanizmem są polityki.

Bardzo wygodnym edytorem polityk dostępnym domyślnie dostępna konsola zarządzania politykami (rys. 7) uruchamiana po wpisaniu do wiersza polecenia rozkazu gpmc.msc.

Rys. 7. Konsola zarządzania politykami.

Konsola zarządzania politykami umożliwia łatwy podgląd wszystkich kontenerów do których możemy podpinać polityki. Wszystkie polityki przechowywane są w kontenerze obiektów polityk grup (Group Policy Objects) natomiast pod określone kontenery w AD podpięte są jedynie skróty do nich. W ten sposób możemy raz utworzoną politykę podłączać do wielu kontenerów w domenie. Procedurę tworzenia przykładowej polityki pokazano na rys. 8 natomiast rys. 9 ilustruje utworzoną hierarchię polityk.

Rys. 8. Tworzenie nowej polityki.

Rys. 9. Rzeczywista lokalizacja polityki.

Jak widać na rysunku do pracowni został przypięty obiekt GPO blokada IE. Polityki są dziedziczone, co oznacza, że ich działanie odnosi się do każdego podkontenera w kontenerze do którego są podpięte. Jeśli zastosowalibyśmy wspomnianą do administratorów i nauczycieli moglibyśmy zaburzyć istotną funkcjonalność laboratorium. Aby tego uniknąć można zablokować dziedziczenie. Funkcja ta dostępna jest po kliknięciu prawym przyciskiem myszy na dany kontener.

Polityki stosowane są w następującej kolejności. W pierwszej kolejności polityki lokalne znane Nam z pierwszej części cyklu. Następnie polityki dla lokalizacji (Site) AD. Mówimy o nich tylko wtedy kiedy mamy kilka kontrolerów domeny bądź domen rozmieszczonych w zdefiniowanych lokalizacjach. W następnej kolejności stosowane są polityki podpięte do domeny a na końcu do jednostek organizacyjnych. Warto podkreślić, że ustawienia są nadpisywane więc jeśli te same ustawienia były zdefiniowane w różny sposób w kilku politykach będą zastosowane ustawienia z ostatniej stosowanej polityki.

Jeśli mamy rozbudowaną hierarchę jednostek administracyjnych to polityki przetwarzane są z gory do dołu czyli od najwyższej w hierarchii jednostki do najniższej jednostki potomnej. Jeśli do jednej jednostki przypiętych jest kilka polityk to można zdefiniować kolejność ich przetwarzania (rys. 10).

Rys. 10. Kolejność wykonywania polityk.

Obiekt GPO z najwyższym numerem porządkowym przetwarzany jest jako pierwszy, zaś GPO z najniższym numerem jako ostatni. Jego ustawienia nadpisują wcześniejsze ustawienia. Jak już wiecie z pierwszego odcinka cyklu ustawień dostępnych w GPO jest kilka tysięcy dlatego dobrą praktyką jest nazywanie obiektów zgodnie ze zdefiniowanymi w nich ustawieniami.

Jest jeszcze jeden bardzo ważny aspekt stosowania polityk domenowych. Zazwyczaj w domenach i jednostkach organizacyjnych znajdują się użytkownicy komputery etc. Do nich właśnie stosują się polityki. Aby jeszcze dokładniej wycelować ich działanie można filtrować stosowanie polityk do określonych grup użytkowników (rys. 11) lub do określonych maszyn poprzez filtry WMI.

Rys. 11. Narzucanie polityk określonym grupom użytkowników.

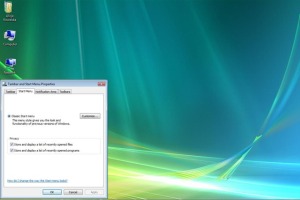

Edytować dany obiekt możemy poprzez kliknięcie prawym przyciskiem na obiekt GPO i wybranie polecenia Edit. Widzimy że okno edycji jest zbliżone do okna edycji polityk lokalnych. Jeśli w danej jednostce organizacyjnej będą się znajdować konta komputerów to zostanie do nich zastosowana gałąź odpowiadająca za ustawienia komputera. Jeśli będą to użytkownicy to do tych użytkowników zostanie zastosowana gałąź z ustawieniami użytkownika. Jako przykład skonfigurowałem politykę wymuszającą klasyczne menu start dla użytkowników znajdujących się w jednostce uczniowie (rys. 12).

Rys. 12. Edycja polityki.

Efekt tego widoczny jest na rysunku 13. Użytkownik z danej jednostki organizacyjnej nie ma możliwości wyboru menu start.

Rys. 13. Efekt działania polityki.

Po tej nużącej dawce teorii w ramach zachęty do lektury następnego i kolejnych odcinków powiem, że już niedługo wykorzystamy w praktyce przedstawione tu wiadomości do blokady niechcianego oprogramowania, usług NAP i IPsec oraz wielu innych. A w następnych odcinkach stawiamy między innymi zapasowy kontroler domeny, serwer DHCP i serwer plików bowiem będziemy się zajmowali systemem IT w ……. drukarni.

Bartosz Pawłowicz

7xWindows7 Konkurs rozstrzygnięty

Posted by w dniu 23 października 2009

Witamy,

Konkurs “Świętuj z nami premierę Windows 7!” został rozstrzygnięty. Serdecznie gratulujemy zwycięzcom. Bardzo dziękujemy Wasz udział w konkursie.

Pozdrawiamy,

Piotr Bubacz

Jan Kleczkowski

7xWindows7 Konkurs jeszcze trwa!!

Posted by w dniu 23 października 2009

Witamy,

w naszym konkursie związanym z premierą Windows 7 zostały ostatnie nagrody. Jeśli się pospieszysz, to masz szanse wygrać!!

Pytania konkursowe dostępne są na stronie.

Życzymy powodzenia

Piotr Bubacz

Jan Kleczkowski

Windows 7 Już jest! Pytania konkursowe!!

Posted by w dniu 22 października 2009

Witamy,

Windows 7 już jest!:

W związku z tym zapraszamy do udziału w naszej zabawie. Poniżej znajduje się 7 pytań. Odpowiedzi poszukaj na naszym blogu w serii 7xWidows7 lub Bingu. Kolejność pytań odpowiada kolejności wpisów począwszy od najstarszego (T-7).

Odpowiedzi prosimy przesyłać na nasz adres mailowy faculty-flash@live.com. Pierwsze 7 osób, które poprawnie odpowie na pytania otrzyma od nas kubek termiczny z logo Windows 7. Regulamin konkursu dostępny jest na naszym dysku wirtualnym.

Pytania:

- Twoja koleżanka jest zapalonym fotografem. Swoje kolekcje zdjęć przechowuje w różnych katalogach na dysku. Wyszukiwanie zdjęcia zajmuje jej bardzo dużo czasu, ponieważ musi przeszukać wszystkie katalogi. Jak możesz jej pomóc, proponując narzędzie zintegrowane w systemie Windows 7?

- Napisałeś aplikacje dla Twojego znajomego. Niestety po miesiącu dzwoni i ma jakiś problem. Przez pół godziny tłumaczy co się dzieje. Ty testujesz i nic. U Ciebie działa bez problemu. Prosisz go o zrzuty ekranu, ale on nie wie o co Tobie chodzi. Jaka aplikacja w systemie pomoże ustalić przyczynę problemu?

- Pożyczyłeś super film z wypożyczalni, ale niestety Twoje DVD odmówiło posłuszeństwa. Musisz podłączyć swój komputer pod telewizor, ale chciałbyś mieć możliwość sterowania za pomocą pilota. Jaka aplikacja w systemie to umożliwi?

- Otworzyłeś za dużo okien i masz już dość chciałbyś pozamykać wszystkie oprócz aktywnego. Jak możesz to zrobić?

- Musisz sprawdzić stan swojego konta bankowego na komputerze w laboratorium uczelnianym, ale nie chciałbyś zostawiać żadnych śladów na komputerze. W jaki sposób możesz to zrobić w przeglądarce Internet Explorer 8?

- Twój szef ma bardzo skomplikowane równanie do napisania. Posiada służbowy dotykowy laptop (tablet) i chciałby je napisać ręcznie. Jakie narzędzie w systemie najlepiej spełni jego oczekiwania?

- Twój kolega ma problem, zainstalował sobie Windows 7, ale nie działa mu stara aplikacja, która działała mu na Windows 98 i XP. Jakie narzędzie w systemie pomoże mu uruchomić aplikację?

Życzymy powodzenia

Piotr Bubacz

Jan Kleczkowski

PS: przypominamy, że zgodnie z par 1 ust. 1 regulaminu konkursu: “Konkurs jest skierowany do subskrybentów biuletynu Faculty-Flash”.

7xWindows7 Dzień T-1

Posted by w dniu 21 października 2009

Witam w ostatnim odcinku naszych spotkań z Windows 7. Dzisiaj zebrałem te informacje, które nie pasowały do poprzednich naszych spotkań. Mam nadzieje, że każdy znajdzie tu coś dla siebie ![]() .

.

Skróty klawiszowe

Użycie klawiatury jest zdecydowanie szybsze niż myszki. W Windows 7 warto znać kilka skrótów:

- Windows + D – umożliwia szybki dostęp do pulpitu

- Windows + E – otwiera Eksplorera

- Windows + F – umożliwia wyszukiwanie

- Windows + G – wyświetla gadżety po kolei nad aktywnymi oknami

- Windows + L – blokuje komputer

- Windows +M – minimalizuje wszystkie okna

- Windows +P – umożliwia przełączanie trybu wyświetlania na zewnętrznym monitorze

- Windows + R – umożliwia uruchomienie programów z linii poleceń

- Windows +T – Areo Peek – podgląd wszystkich aplikacji na pasku zadań

- Windows + U – otwiera centrum Ease of Use

- Windows + Spacja- Areo Peek – umożliwia podgląd pulpitu

- Windows + Shift + Strzałka lewo-prawo – wysyła aktywne okno na inne ekrany (np. projektora)

Kompatybilność – tryb Windows XP

Większość aplikacji, które uruchamiały się na starszych systemach firmy Microsoft można uruchomić na Windows 7. Jednak istnieją takie aplikacje, które niestety wymagają Windows XP. Dla nich został przygotowany tryb Windows XP. Jest to maszyna wirtualna z 32-bitowym systemem Windows XP z dodatkiem SP3 uruchamiana pod kontrolą nowego klienta do wirtualizacji systemów Microsoftu – Windows Virtual PC. Co ciekawe programy uruchamiane są bezpośrednio w Windows 7, a nie w wirtualnym systemie Windows XP. Umożliwia to przezroczyste stosowanie aplikacji niekompatybilnych z kompatybilnymi. Przykładowy zrzut ekranu możesz zobaczyć na windowsteamblog.

Najnowszy Virtual PC umożliwia również mapowanie fizycznych portów USB, tak, że podłączane do nich urządzenia są widoczne bezpośrednio dla systemu wirtualnego.

Action center

W pasku zadań znajduje się nowa, niepozorna ikonka (Rys,1), która przypomina o wykonywaniu niezbędnych czynności w systemie.

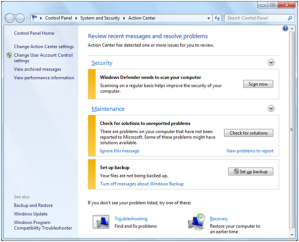

Po jej kliknięciu prezentowana jest lista problemów. które należy rozwiązać (Rys. 2).

Rys. 2. List problemów do rozwiązania

Z listy problemów (Rys, 2) możliwe jest uruchomienie aplikacji Action Center, która ułatwia zarządzanie powiadomieniami oraz zawiera szczegółowy interfejs reakcji na przedstawione problemy (Rys. 3).

Po wybraniu “Change User Account Control settings” umieszczonego po lewej stronie ekranu mamy możliwość określenia opcji które będą brane pod uwagę w powiadomieniach (Rys. 4).

Rys. 4. Change User Account Control settings

Jednym z elementów systemu Windows Vista, które utrudniały płynną pracę był UACS – User Account Control Settings. W Windows 7 użytkownik (lub w zaawansowanych zastosowaniach administrator) ma możliwość określenia czterech poziomów powiadamiania od tego znanego z Systemu Vista aż po wyłączenie powiadomień (Rys. 5).

Rys. 5 Ustalanie poziomu powiadomień

Windows 7 Sensor and Location API

Windows 7 zawiera natywne wsparcie dla czujników, urządzeń pomiarowych zjawisk fizycznych, takich jak natężenie światła, pomiar temperatury, pozycji lub prędkości. Platforma programistyczna umożliwia tworzenie aplikacji korzystającej z dowolnego sprzętu zapewniając standardowe API dla wszystkich urządzeń. Architektura systemu została przedstawiona na Rys. 6.

Rys. 6. Architektura systemu Sensor and Location API

Przegląd możliwości platformy jest dostępny na stronie Channel 9.

Multi-touch w Windows 7

Ekrany dotykowe stają się coraz dostępniejsze. Powoli pojawiają się również ekrany umożliwiające wykrycie nie jednego ale wielu równoczesnych dotknięć ekranu. Windows 7 Multitouch Platform umożliwia bezpośrednią interakcję z komputerem za pomocą wielo-dotykowego wyświetlacza. Co najważniejsze w systemie nie znajdziesz specjalnej wersji przeglądarki czy eksploratora plików. Istniejące aplikacje posiadają wbudowane wsparcie dla tej technologii.

Zobacz multitouch dla Windows Media Center:

Microsoft udostępnił dodatek Touch Pack zawierający sześć aplikacji (Rys. 7), które zostały stworzone specjalnie z myślą o obsłudze wielodotykowych ekranów z użyciem gestów.

Rys. 7. Aplikacje pakietu Touch Pack

Podsumowanie

To już jest koniec, choć mam nadzieje, że dla Ciebie początek przygody z Windows 7. Jeśli jeszcze go nie zainstalowałeś, to ze strony Downlad Center możesz pobrać 90 dniową wersję przeznaczoną dla Windows Server 2008 Hyper-V, Microsoft Hyper-V Server 2008 lub R2 i samodzielnie go przetestować.

Serdecznie dziękuję za współprace i ciepłe słowa, które otrzymałem na adres mailowy.

Zachęcam do wzięcia udziału w naszym konkursie już jutro o 17 pojawi sie lista pytań ze spotkań z Windows 7. Nagrody czekają na szybkich specjalistów od nowego systemu.

Piotr Bubacz

7xWindows7 Dzień T-2

Posted by w dniu 20 października 2009

Witaj,

na naszym przedostatnim spotkaniu przedstawię aplikacje i narzędzia, które mogą się przydać w pracy z systemem.

Paint

Paint, to program w którym moi studenci przygotowują rysunki w swoich pracach. Teraz otrzymał wstążkę oraz nowe narzędzia i funkcje (Rys. 1).

WordPad

Podobnie jak Paint, WordPad otrzymał całkiem nowy interfejs i dodatkowe funkcje. Teraz wygląda jak młodszy brat programu Word (Rys. 2).

Szybkie uruchomienie

W Windows Vista, a teraz w Windows 7 pojawiła się nowa funkcja, dzięki której nie pamiętam kiedy ostatnio przeglądałem listę aplikacji w menu Start (Start->All Programs). Jeśli chcę uruchomić jakąś aplikację, to po wciśnięciu przycisku start (lub naciśnięciu przycisku Win na klawiaturze) wpisuje fragment jej nazwy, a następnie wybieram ją z krótkiej listy aplikacji, które odpowiadają tej nazwie.

W Windows 7 ta funkcja nie tylko wyszukuje wśród nazw programów, ale również próbuje odgadnąć to, co chcemy zrobić, np. wpisanie „management” Wyświetla m.in. opcje „View devices and printers”.

Kopiowanie wycinka ekranu

Przygotowując wpisy na blogu musiałem zrobić wiele zrzutów ekranu lub wyciąć tylko wycinek. W Windows 7 mamy dostępne narzędzie Snipping Tool (Rys. 3).

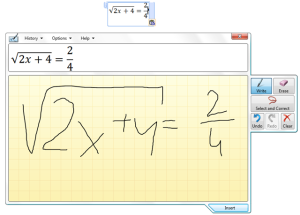

Edytor równań

Przygotowując publikacje naukową czasami musimy napisać skomplikowany wzór. Edytor równań dostępny w programie Word wymaga czasu i dość dużej wprawy. W Windows 7 otrzymujemy zintegrowane narzędzie – Math Input Panel – umożliwiające rysowanie skomplikowanych równań, które potem może łatwo wstawić do dokumentu (Rys. 4).

Zarządzanie komputerem

Po wpisaniu w Menu start „computer” możemy uruchomić Computer Management centrum zarządzania (Rys. 5). Tu znajdziemy wszystkie najważniejsze moduły związane z zarządzeniem komputerem tj.: planowanie zdań, przegląd zdarzeń, udostępnione foldery, zarządzanie użytkownikami i grupami, wydajność, zarządzanie urządzeniami i dyskiem, jak również usługi i aplikacji. Dostęp do wszystkich funkcji danego modułu jest możliwy z menu umieszczonego po prawej stronie okna.

Defragmentacja dysków

W nowym systemie znajdziemy najważniejsze narzędzie dla osób, którzy chcieliby utrzymać system na najwyższych obrotach przez cały czas – defragmentator dysku (Rys. 6). W odróżnieniu od poprzednich wersji w Windows 7 program do defragmentacji oprócz defragmentacji oferuje również szybkie planowanie defragmentacji.

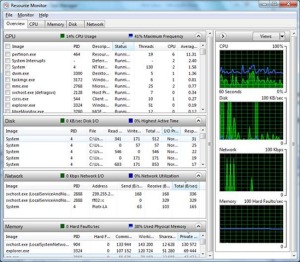

Monitor zasobów

Narzędzie prawdziwego profesjonalisty, w którym możemy szczegółowo sprawdzić, jaka aplikacja wykonuje najwięcej operacji na dysku lub pobiera/wysyła dane do sieci (Rys. 7). Uruchamiamy ją wpisując w menu start „resource”

Planowanie zadań

W Windows 7 planowanie wykonania dowolnego zadania jest ułatwione dzięki centrum zarządzania Task Scheduler (Rys. 8-1). Aby je uruchomić w menu Start należy wpisać „Task”. Użytkownik w prosty sposób może tu zaplanować zadnia w regularnych odstępach co x dni, tygodni czy miesięcy. Zadania mogą być wykonywane (Rys. 8-2) o określonym czasie, po określonym czasie braku aktywności ze strony użytkownika lub po określonym zdarzeniu (Rys. 8-3).

Lupa ekranowa

Nie tylko dla krótkowidzów, ale np. podczas prezentacji przydaje się lupa ekranowa (Rys. 9). Aby ją uruchomić należy wcisnąć przycisk Win i plus „+”. Następnie za pomocą przycisków Win+„+” i Win+„-” możemy powiększać lub pomniejszać obraz

Wprowadzanie tekstu

Za pomocą klawiatury ekranowej (Rys. 10) możliwe jest łatwe wprowadzanie tekstu, szczególnie na urządzeniach z dotykowym wyświetlaczem. Aby ją uruchomić najprościej należy wpisać „on-screen” w menu start.

Jeśli potrzeba wstawić jakiś znak, który nie jest dostępny bezpośrednio z klawiatury z można wykorzystać mapę znaków (Rys. 11). Jest to aplikacja która wyświetla wszystkie znaki dostępne dla wybranej czcionki (należy zwrócić uwagę, że nie wszystkie czcionki posiadają wszystkie znaki Unicode. Aby ją uruchomić należy wpisać „character” w menu start.

Innym sposobem wprowadzania tekstu lub uruchamiania aplikacji jest aplikacja rozpoznająca komendy głosowe (Rys. 12). Niestety wymaga od użytkownika kilkunastu lub nawet kilkudziesięciu minut nauki. Jak mówi ulotka przed użyciem wstrząśnij tzn. potrenuj. Aby ją uruchomić należy w menu start wpisać „speech”.

Rys. 12. Aplikacja rozpoznająca komendy głosowe

Podsumowanie

Przedstawiłem kilka programów i narzędzi systemowych. Jeśli używasz jakiś innych narzędzi Windows 7 zapraszam do umieszczenia informacji w komentarzach do tego wpisu.

Zapraszam serdecznie jutro na ostatnią porcję nowości Windows 7.

Piotr Bubacz

7xWindows7 Dzień T-3

Posted by w dniu 19 października 2009

Witaj,

dzisiaj przedstawię program, który po długich dyskusjach i kłótniach jest integralną częścią Windows 7 – Windows Internet Explorer 8. Jest on dostępny jako uaktualnienie dla poprzednich wersji systemu, ale moim zdaniem należy mu się miejsce w naszym cyklu. Nie jest łatwo wyliczyć wszystkich nowych funkcji tego programu, dlatego ograniczę się do kilku, tych, które sam wykorzystuje.

Zakładki

Jestem osobą, która otwiera kilka zakładek jednocześnie. Jest to związane z niewielką szerokością pasma mojego domowego dostępu do Internetu. Niestety przy kilkunastu (kilkudziesięciu) zaczynałem się gubić, co jest kolejnym oknem, a co otwartym linkiem z danej strony. IE 8 grupuje kolorami otwarte zakładki. Na Rys. 1. otworzyłem trzy strony, a następnie z każdej z nich, w nowej zakładce, otworzyłem odnośnik. Wszystkie zakładki należące do jednej strony są oznaczone jednym kolorem. Co więcej z menu kontekstowego zakładki mogę zamknąć nie tylko jedną zakładkę, ale całą grupę.

Rys. 1. Grupowanie zakładek w IE8

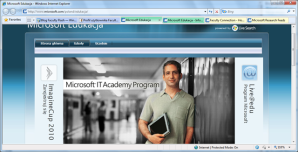

Web Slice

Korzystając z obiektów Web Slice możliwy jest szybki dostęp do często aktualizowanych witryn z paska Ulubione. Jeśli na stronie jest dostępny obiekt Web Slice, w prawym górnym rogu przeglądarki wyświetla się zielona ikona obiektu Web Slice. Po kliknięciu na tę ikonę, możliwe jest zasubskrybowanie obiektu Web Slice i dodanie go do Paska ulubionych w celu śledzenia tego „wycinka” sieci Web (Rys. 2).

Rys. 2. Dodanie obiektu Web Slice

Gdy dostępne są nowe informacje, obiekt Web Slice w pasku Ulubione jest pogrubiony. Jego kliknięcie powoduje wyświetlenie podglądu informacji (Rys. 3). Po kliknięciu podglądu użytkownik jest automatycznie przenoszony do odpowiedniej witryny w celu uzyskania dodatkowych informacji.

Rys. 3. Podgląd zaktualizowanej informacji

Galeria Obiektów Web Slice jest dostępna na stronie http://www.ieaddons.com/pl/webslices/.

Zachęcam do obejrzenia filmu prezentującego możliwości Web Slice:

Akceleratory

Nowe akceleratory programu Internet Explorer 8 pomagają szybko wykonywać różne zadania związane z przeglądaniem bez konieczności przechodzenia do innych stron sieci Web. Aby skorzystać z akceleratora należy zaznaczyć tekst na stronie, a następnie kliknąć niebieską ikonę  (Rys. 4). Można teraz wyszukać tekst w Bingu, utworzyć wpis na blogu, wysłać maila, znaleźć położenie na mapie, przetłumaczyć i wykonać wiele innych czynności. Lista polskich akceleratorów znajduje się na stronie http://www.ieaddons.com/pl/accelerators.

(Rys. 4). Można teraz wyszukać tekst w Bingu, utworzyć wpis na blogu, wysłać maila, znaleźć położenie na mapie, przetłumaczyć i wykonać wiele innych czynności. Lista polskich akceleratorów znajduje się na stronie http://www.ieaddons.com/pl/accelerators.

Zachęcam do obejrzenia filmu prezentującego możliwości Akceleratorów:

Przeglądanie w trybie InPrivate

Tryb InPrivate umożliwia przeglądanie stron internetowych bez zachowywania historii i jakichkolwiek innych śladów na komputerze. Można teraz spokojnie wybrać prezent na święta dla bliskiej osoby bez obawy, że może ona przypadkowo natknąć się na to w wynikach wyszukiwania lub historii. Co więcej każde okno InPrivate nie ma dostępu do zapisanych ciasteczek (cookies), co ja często wykorzystuję prezentując logowanie na serwerze login.live.com za pomocą kilku kont.

Aby włączyć tryb InPrivate należy otworzyć nową zakładkę (Ctrl+t), a następnie kliknąć Open an InPrivate Browsing window (Rys. 5).

Rys. 5. Przeglądanie w trybie InPrivate

.Zachęcam do obejrzenia filmu prezentującego tryb InPrivate:

Wyszukiwanie wzrokowe

W IE8 podpowiedzi wyszukiwania są prezentowane nie tylko tekstowo, ale również graficznie. Po pobraniu ze strony http://www.ieaddons.com/pl/searchproviders wyszukiwarki wzrokowej do Wikipedii można zobaczyć graficznie wyniki podpowiedzi (Rys. 6).

Rys. 6. Wyszukiwanie wzrokowe w Wikipedii

Rys. 6. Wyszukiwanie wzrokowe w Wikipedii

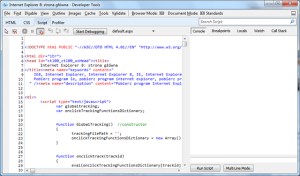

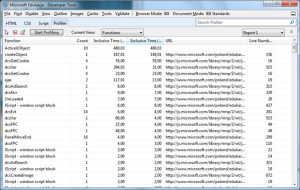

Narzędzia dla programistów web

Na końcu chciałbym przedstawić narzędzie, którą najczęściej wykorzystuje w mojej pracy. Jest to Developer Tools (Rys. 7) – zbiór narzędzi dla programisty stron internetowych umożliwiający m.in. analizę i zmianę elementów dokumentu HTML, analizę i zmianę styli CSS, walidację stron i CSS, debugowanie (z ustawianiem pułapek) i interaktywną pracę w konsoli JavaScript. Moim ulubionym narzędziem jest profiler.

Podsumowanie

Przedstawiłem kilka funkcji dostępnych w Internet Explorer 8. Mam nadzieję, że zachęciłem Ciebie do ich przetestowania i wykorzystania. Aby dowiedzieć się więcej o IE 8 zapraszam na stronę http://www.microsoft.com/poland/windows/internet-explorer/default.aspx.

Zapraszam serdecznie jutro na kolejną porcję nowości Windows 7.

Piotr Bubacz

Rys. 1. Paint

Rys. 1. Paint

Najnowsze komentarze