Blog Faculty Flash

Kolejna witryna sieci „WordPress.com”

Monthly Archives: Styczeń 2010

Windows Server w drukarni cz. 3 – serwer plików

Posted by w dniu 28 stycznia 2010

Witajcie

Dziś kilka słów o konfiguracji i zarządzaniu podstawowymi funkcjami serwera plików. Udostępnianie plików to jedna z najbardziej obecnie rozpowszechnionych funkcji komputerów. Niejednokrotnie taki serwer jest realizowany w oparciu o kliencki system operacyjny. Nie budzi to już żadnego zdziwienia bowiem takie systemy jak Windows XP, Vista czy Windows 7 w wersjach Professional, Business czy Ultimate są narzędziami całkowicie wystarczającymi przy tworzeniu serwerów plików dla potrzeb domowych. Niestety niejednokrotnie spotykamy się z tym (ja sam miałem takie przygody), że te systemy wykorzystywane są jako serwery plików w przedsiębiorstwach gdzie niestety ich możliwości (choć bardzo duże) bywają niewystarczające. Jest tak dlatego, że udziały udostępnione w przedsiębiorstwach wymagają często precyzyjnego zarządzania przydziałem przestrzeni dyskowej, przydziałem przestrzeni w katalogach użytkownika, czy też wykorzystywania kilku protokołów udostępniania jednocześnie (np. SMB i NFS). Dodatkowo jeśli przechowujemy pliki newralgiczne i musimy uzyskiwać dostęp do udziałów z różnych lokalizacji fizycznych oddalonych geograficznie konieczne staje się wdrożenie systemów replikacji plików jak np. DFS. Oczywiście w bieżącym odcinku nie będziemy korzystać (jeszcze) z systemu DFS, ale już wkrótce będę opisywał zastosowania i konfigurację także tej funkcji systemu Windows Server. W systemie Windows Server 2008 do wszystkich funkcji oferowanych przez serwer plików mamy dostęp z poziomu konsoli zarządzania serwerem plików (rys. 1). W jej gałęzi główne mamy możliwość podglądu wszystkich folderów udostępnionych oraz parametrów z jakimi zostały one udostępnione. Jest to niezaprzeczalne udogodnienie w stosunku do Windows Server 2003, w którym to systemie aby uzyskać pełne możliwości zarządzania serwerem plików konieczne było doinstalowanie kilku różnych konsolek, zaś częścią ustawień zarządzać można był jedynie z poziomu właściwości pliku/folderu.

Rys. 1. Konsola zarządzania serwerem plików.

W przypadku systemu Windows Server 2008 uzyskujemy natychmiastowy i intuicyjny dostęp do informacji czy mamy do czynienia z udostępnionym dyskiem, czy folderem, jak również do ścieżki logicznej prowadzącej do danego zasobu, informacji o tym, czy udział udostępniony jest do celów administracyjnych (symbol “$” na końcu nazwy udziału), wykorzystywanym protokole, obecności polityce ograniczeń pojemności udziału (Quota), ilości wolnego miejsca na dysku, włączeniu lub wyłączeniu mechanizmu VSS (Shadow Copies) pozwalającego na dostęp do poprzednich wersji plików jak również informacji o statusie funkcji wykluczania niepożądanych plików lub dopuszczania tylko wybranych typów plików (File screening). Nową funkcjonalnością jest wprowadzenie kreatora udostępniania udziałów (rys. 2), który przeprowadza nas krok po kroku przez wszystkie opcje udostępnienia udziału w sieci.

Rys. 2. Kreator udostępniania udziału.

Pierwszym krokiem jest oczywiście wskazanie ścieżki do folderu lub pliku, który chcemy udostępniać. Możemy także udostępnić całe dyski (opcja “provision storage”).

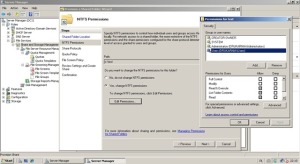

Rys. 3. Zarządzanie uprawnieniami NTFS.

Następnie konieczna jest decyzja czy modyfikowane będą bezpośrednie uprawnienia do plików (rys. 3). Możemy zdecydować się na ich modyfikację, lub pozostawić je bez zmian. Co do samych uprawnień NTFS to tematykę tą poruszałem już na początku naszego cyklu (odcinki 1 i 2), tak więc zainteresowanych czytelników odsyłam do lektury tamtych tekstów. Po zdefiniowaniu uprawnień do folderów i plików konieczne jest zdefiniowanie nazwy udziału udostępnianego (rys. 4).

Rys. 4. Zdefiniowanie nazwy udziału udostępnianego.

Wypada tutaj wspomnieć, że udział możemy udostępnić także do celów administracyjnych przez dodanie symbolu “$” na końcu nazwy udziału. do tak udostępnionego folderu lub pliku dostęp ma tylko administrator po wpisaniu ścieżki do pożądanego udziału w linii poleceń np \\nazwa_serwera\nazwa_udziału$ (w przypadku obecności w naszej sieci serwera DNS) lub \\adres_IP_serwera\nazwa_udziału$. Oczywiście do zwykłych folderów udostępnionych też można dostać się w ten sposób ale w przypadku udziałów udostępnionych do celów administracyjnych nie działa np funkcja wyszukiwania – administrator musi po prostu wiedzieć, gdzie chce się dostać. Dodać należy, ze inni użytkownicy nie mają dostępu do tych udziałów nawet jeśli znaliby poprawną ścieżkę dostępu. Na tym etapie możemy też zdecydować, czy udział ma być udostępniony dodatkowo przy użyciu protokołu NFS. Ta funkcja nie jest jednak dostępna domyślnie – aby można było z niej skorzystać konieczne jest doinstalowanie odpowiedniej usługi składowej serwera plików za pomocą menedżera ról serwera.

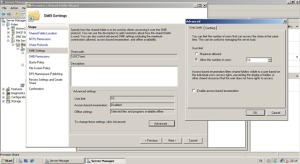

Rys. 5. Zaawansowane właściwości udostępniania.

Mamy także możliwość konfiguracji granicznej ilości użytkowników mających jednoczesny dostęp do plików (rys. 5). Istnieje również opcja blokady wyświetlania zasobów udostępnionych dla użytkowników, którzy nie mają do nich dostępu. Na tym etapie mamy również możliwość konfiguracji udostępnienia offline danego udziału. Udostępnienie udziału w ten sposób wiąże się z tym, że po przeprowadzeniu synchronizacji zawartość folderu będzie przechowywana na lokalnych dyskach twardych klientów korzystających z danego zasobu. Jest to wygodne w przypadku, kiedy użytkownicy korzystają z urządzeń przenośnych, często odłączanych od sieci naszej organizacji.

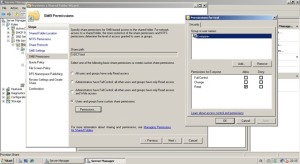

Rys. 6. Definiowanie uprawnień dostępu do udziału.

W kolejnym kroku skonfigurować należy uprawnienia do udziału udostępnionego (rys. 6) Czynność ta jest bardzo podobna do konfiguracji uprawnień NTFS i określa kto i w jaki sposób może uzyskiwać dostęp do folderu lub pliku udostępnionego. Do wyboru są w tym przypadku trzy opcje – odczyt, zapis i pełna kontrola. Rola dwóch pierwszych ustawień wyczuwalna jest dość intuicyjne i polega na udostępnieniu uprawnienia do odczytu, lub odczytu i zapisu do danego udziału. Trzecie ustawienie przeznaczone jest dla tych użytkowników, którym powinno przysługiwać prawo do zmiany dwóch wcześniejszych ustawień dla pozostałych użytkowników. Należy podkreślić, że uprawnienia te nie mają wpływu na uprawnienia NTFS, które muszą zostać skonfigurowane niezależnie, żeby zapewnić uprawnionym użytkownikom dostęp do zasobów.

Rys. 7. Definiowanie przydziałów przestrzeni dyskowej.

Ważne przy konfigurowaniu udziału jest też zdefiniowanie przestrzeni dyskowej jaką dany udział może zająć (rys. 7). Domyślnie mamy dostęp do czterech ustawień określających kolejne limity przestrzeni dyskowej i dwóch ustawień sprowadzających się tylko do funkcji monitorowania udziałów przekraczających zadane rozmiary. Aby uzyskać więcej opcji musimy skorzystać, ze specjalnej gałęzi ułatwiającej zarządzanie przydziałami (Quota Management).

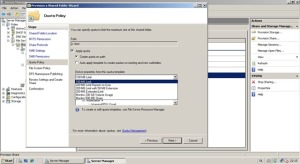

Rys. 8. Konfiguracja polityki wykluczania plików.

Przydatna jest również możliwość takiej konfiguracji udziałów, aby pliki o określonych rozszerzeniach były automatycznie odrzucane, a ich kopiowanie do folderu udostępnionego było niemożliwe. W kreatorze udostępniania udziału (rys. 8) mamy dostęp tylko do czterech domyślnych ustawień związanych z blokowaniem plików dźwiękowych i filmów, plików wykonywalnych, obrazów i wiadomości pocztowych oraz jednego umożliwiającego monitorowanie kopiowania plików wykonywalnych i systemowych. Więcej ustawień można uzyskać przy użyciu gałęzi File Screening Management.

Rys. 9. Konfiguracja przydziałów przestrzeni dyskowej dla folderów udostępnionych.

Jak wspomniałem wcześniej przy ręcznym definiowaniu przydziałów (rys. 9) możemy znacznie lepiej wycelować daną politykę co oznacza, że możliwe jest precyzyjne określenie przy jaki może być graniczny rozmiar folderu udostępnionego, w jaki sposób o danym zdarzeniu ma być powiadamiany administrator, a co najważniejsze możliwe jest przyporządkowywanie kilku polityk do jednego udziału co oznacza, że przy określonym rozmiarze zapisanych danych można włączyć monitoring i powiadomienie administratora i od razu określić kolejny próg przy, którym nastąpi blokada zapisu na dysk. Aby uprościć tworzenie polityk możliwe jest także tworzenie szablonów (rys. 10).

Rys. 10. Tworzenie szablonu przydziału.

Szablony mogą zawierać ręcznie i elastycznie zdefiniowane progi blokady zapisu i metody powiadamiania i ewidencji takich zdarzeń w zależności od potrzeb i ważności udziału do którego polityka zostanie zastosowana.

Rys. 11. Tworzenie polityki wykluczania plików.

W analogiczny sposób możemy precyzyjnie tworzyć polityki blokowania zapisu określonych typów plików o zadanych rozszerzeniach (rys. 11), tworzyć polityki dla grup plików podlegających wykluczeniu, a także definiować sposób powiadomienia administratora o próbie zapisu takiego pliku na dysk, zapis do rejestru zdarzeń, a nawet wykonanie określonej operacji w odpowiedzi na próbę zapisu.

Rys. 12. Tworzenie polityki wyjątków w wykluczaniu plików.

Możliwe jest także utworzenie polityki przeciwnej do wykluczania, a mianowicie dopuszczenie określonych typów plików (rys. 12). Jest to przydatne kiedy na całe drzewo katalogów narzuciliśmy politykę wykluczania np. obrazów, a jeden z użytkowników podfolderów musi do swojego folderu kopiować zdjęcia ponieważ jest fotografem i pracuje nad np. aranżacjami do materiałów reklamowych.

Rys. 13. Tworzenie szablonów polityk wykluczania plików.

Podobnie jak w przypadku przydziałów dysków jest możliwe tworzenie rozmaitych szablonów wykluczających lub dopuszczających kopiowanie określonych typów plików lub ich rozmaitych kombinacji dostosowanych do sytuacji panującej w naszej organizacji (rys. 13).

Rys. 14. Tworzenie nowej grupy plików.

Aby uniknąć sytuacji, w której za każdym razem konieczne jest zdefiniowanie w szablonie kilkudziesięciu rozszerzeń plików możliwe jest także zgrupowanie plików o określonych typach rozszerzeń (rys. 14). Ułatwia to tworzenie polityk i szablonów bo tworzenie listy plików do wykluczenia/dopuszczenia nie jest już tak czasochłonne.

Rys. 15. Konfiguracja raportowania.

Ciekawą funkcją jest też możliwość tworzenia raportów (rys. 15). Zdefiniować możemy sposób dostarczania raportu czyli np. zapis na dysk twardy lub e-mail, jak również jakie informacje dany raport ma zawierać. Warto wśród nich wymienić takie możliwości jak raportowanie zapisu dużych plików, plików do których najczęściej i najrzadziej uzyskiwano dostęp, możliwość segregacji plików w oparciu o właściciela czy też grupę. Mamy również możliwość ustawienia odstępu czasowego w jakim cyklicznie generowany jest raport i formatów raportu takich jak HTML, XML, CSV i inne.

Rys. 16. Konfiguracja przydziałów dla partycji.

Warto również wspomnieć o możliwości ustawiania przydziału na całym dysku logicznym. Funkcję tą konfigurujemy poprzez właściwości danego dysku logicznego (rys. 16). Za jej pomocą ustawić możemy globalny limit objętości danych przypadający na użytkownika danego dysku logicznego. Możemy również wyznaczyć poziom alarmowy objętości danych przypadający na użytkownika. Zdarzenia odpowiadające przekroczeniu poziomu alarmowego i osiągnięcia poziomu maksymalnego mogą być rejestrowane w rejestrze zdarzeń.

Rys. 17. Konfiguracja mechanizmu VSS.

Bardzo ciekawą funkcją o której warto wspomnieć jest funkcja kopiowania woluminów w tle (rys. 17). Ułatwia ona bardzo zarządzanie serwerem plików bowiem umożliwia wykonanie kopii zapasowej woluminu co pewien okres czasu – zdefiniowany przez administratora – dzięki czemu daje dostęp do wcześniejszych wersji plików. Umożliwia to bezproblemowe odzyskanie starszych i zmienionych przypadkowo wersji plików i dokumentów. Na koniec warto również podkreślić, że aby serwer plików działał niezawodnie zawsze należy zastosować przynajmniej macierz dysków aby zapewnić niezawodność i wydajność takiego rozwiązania. W przypadku serwerów w bardzo małych organizacjach macierz RAID 1 może okazać się wystarczająca i zapewni nam ona pełną kopię danych przechowywanych na serwerze. W przypadku bardziej wymagających środowisk pracy konieczne może okazać się zastosowanie macierzy RAID 5 lub RAID 10. Pamiętać jednak musimy że w przypadku awarii procesora bądź płyty głównej serwera utracimy dostęp do naszych danych do momentu wymiany uszkodzonego podzespołu. Jeśli więc nasza organizacja wymaga absolutnie nieprzerwanego dostępu do danych zgromadzonych na serwerze należy rozważyć zastosowanie klastra lub replikacji plików na kilka maszyn fizycznych i zintegrowanie ich w ramach systemu plików DFS, do którego konfiguracji będziemy jeszcze wracać. Abyśmy jednak mogli przejść do bardziej zaawansowanych zagadnień typu drzewa domen, IPv6, DFS i innych najpierw musimy zapoznać się z podstawami systemu DNS i administracją tego rodzaju serwerem. Dotąd jak czytelnicy pewnie zauważyli traktowałem DNS jako coś co w systemie Windows Server skonfiguruje się “samo” i rzeczywiście w prostych przykładach jakie dotąd rozważaliśmy było to możliwe. Jednak chciałbym abyśmy już niedługo zaczęli podchodzić do bardziej zaawansowanych rozwiązań i omawiania bardziej skomplikowanych przykładów. Z tego też powodu zapraszam wszystkich czytelników do mini cyklu, który przybliży nam ideę, zasadę działania i konfigurację serwerów DNS pracujących w oparciu o system operacyjny Windows Server.

Bartosz Pawłowicz

Faculty Flash nr 1, styczeń 2010

Posted by w dniu 19 stycznia 2010

Witamy,

Poniżej przedstawiamy najnowszy – grudniowy Faculty Flash. Zachęcamy do subskrypcji.

Pozdrawiamy,

Zespół Redakcyjny

Szanowny Czytelniku!

Witamy serdecznie w noworocznym numerze naszego biuletynu. Ten rok zapowiada się niezwykle interesująco. Planujemy premierę środowiska dla programistów Visual Studio 2010 i platformy .NET 4.0 oraz nowej wersji pakietu Office. Rozpoczynamy również komercyjne świadczenie usługi Azure.

Życzymy miłej lektury,

Jan Kleczkowski

Piotr Bubacz

|

|

|

|

Najnowsze komentarze